Настройка, программирование, распределённые вычисления

Модераторы: Olej, bellic, vikos

-

Olej

- Писатель

- Сообщения: 21338

- Зарегистрирован: 24 сен 2011, 14:22

- Откуда: Харьков

-

Контактная информация:

Непрочитанное сообщение

Olej » 14 сен 2019, 14:45

Иногда нужно более детальное сканирование хостов (определение ОС, проверка открытых портов и мн.др.).

Детальное описание nmap:

Справочное руководство Nmap (Man Page)

Описание

Замечания о переводе

Сводка опций

Определение цели сканирования

Обнаружение хостов

Основы сканирования портов

Различные приемы сканирования портов

Определение портов и порядка сканирования

Обнаружение служб и их версий

Определение ОС

Скриптовый движок Nmap(NSE - Nmap Scripting Engine)

Опции управления временем и производительностью

Обход Брандмауэров/IDS

Вывод результатов

Различные опции

Взаимодействие во время выполнения

Примеры

Ошибки

Автор

Юридические уведомления

Olej

-

Olej

- Писатель

- Сообщения: 21338

- Зарегистрирован: 24 сен 2011, 14:22

- Откуда: Харьков

-

Контактная информация:

Непрочитанное сообщение

Olej » 14 сен 2019, 14:50

Olej писал(а):Иногда нужно более детальное сканирование хостов (определение ОС, проверка открытых портов и мн.др.).

Вот как сканируется Linux на каком-то из роутеров:

Код: Выделить всё

olej@ACER:~/2019_WORK/HISTORY/09/14$ sudo nmap -O --osscan-guess --fuzzy 192.168.1.104

[sudo] пароль для olej:

Starting Nmap 7.70 ( https://nmap.org ) at 2019-09-14 14:38 EEST

Nmap scan report for 192.168.1.104

Host is up (0.0030s latency).

All 1000 scanned ports on 192.168.1.104 are closed

MAC Address: 28:84:FA:36:AB:9F (Sharp)

Device type: remote management|webcam|phone|general purpose|storage-misc

Running: Avocent embedded, AXIS embedded, Google Android 2.X, Linux 2.6.X|3.X, ZyXEL embedded

OS CPE: cpe:/h:axis:207w_network_camera cpe:/o:google:android:2.2 cpe:/o:linux:linux_kernel:2.6 cpe:/o:linux:linux_kernel:2.6.17 cpe:/o:linux:linux_kernel:3.8 cpe:/h:zyxel:nsa-210

Too many fingerprints match this host to give specific OS details

Network Distance: 1 hop

OS detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 86.87 seconds

А вот как он не может угадать ОС на виртуально установленной ОС

Plan 9:

Код: Выделить всё

olej@ACER:~/2019_WORK/HISTORY/09/14$ sudo nmap -O --osscan-guess --fuzzy 192.168.1.100

Starting Nmap 7.70 ( https://nmap.org ) at 2019-09-14 14:42 EEST

Nmap scan report for 192.168.1.100

Host is up (0.0014s latency).

Not shown: 999 closed ports

PORT STATE SERVICE

20000/tcp open dnp

MAC Address: 00:87:36:00:53:57 (Unknown)

Aggressive OS guesses: FreeBSD 5.1 (94%), FreeBSD 5.0-RELEASE (93%), FreeBSD 5.3 - 5.5 (92%), FreeBSD daemon 4.5-RELEASE (92%), FreeNAS 0.686b (FreeBSD 6.2-RELEASE) (92%), FreeNAS 0.686 (FreeBSD 6.2-RELEASE) or VMware ESXi Server 3.0 - 4.0 (92%), VMware ESX Server 4.0.1 (92%), VMware ESX Server 5 (92%), FreeBSD 5.2.1-RELEASE (91%), VMware ESX Server 3.5.0 (91%)

No exact OS matches for host (If you know what OS is running on it, see https://nmap.org/submit/ ).

TCP/IP fingerprint:

OS:SCAN(V=7.70%E=4%D=9/14%OT=20000%CT=1%CU=34784%PV=Y%DS=1%DC=D%G=Y%M=00873

OS:6%TM=5D7CD26B%P=x86_64-pc-linux-gnu)SEQ(SP=D6%GCD=1%ISR=D5%TI=I%CI=I%TS=

OS:7)SEQ(SP=81%GCD=1%ISR=87%TI=I%CI=RD%II=I%SS=S%TS=7)OPS(O1=M5B4NNSNW2NNT1

OS:1%O2=M5B4NNSNW2NNT11%O3=M5B4NW2NNT11%O4=M5B4NNSNW2NNT11%O5=M5B4NNSNW2NNT

OS:11%O6=M5B4NNSNNT11)WIN(W1=FFFF%W2=FFFF%W3=FFFF%W4=FFFF%W5=FFFF%W6=FFFF)E

OS:CN(R=Y%DF=Y%T=40%W=FFFF%O=M5B4NNSNW2%CC=N%Q=)T1(R=Y%DF=Y%T=40%S=O%A=S+%F

OS:=AS%RD=0%Q=)T2(R=N)T3(R=Y%DF=Y%T=40%W=FFFF%S=O%A=S+%F=AS%O=M5B4NNSNW2NNT

OS:11%RD=0%Q=)T4(R=Y%DF=N%T=40%W=0%S=A%A=Z%F=R%O=%RD=0%Q=)T5(R=Y%DF=N%T=40%

OS:W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)T6(R=Y%DF=N%T=40%W=0%S=A%A=Z%F=R%O=%RD=0%Q=

OS:)T7(R=Y%DF=N%T=40%W=0%S=Z%A=S%F=AR%O=%RD=0%Q=)U1(R=Y%DF=N%T=40%IPL=38%UN

OS:=0%RIPL=G%RID=G%RIPCK=G%RUCK=0%RUD=G)IE(R=Y%DFI=S%T=40%CD=S)

Network Distance: 1 hop

OS detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 67.89 seconds

Характерно, что для многих тонких сканирований нужны права root!

Olej

-

Olej

- Писатель

- Сообщения: 21338

- Зарегистрирован: 24 сен 2011, 14:22

- Откуда: Харьков

-

Контактная информация:

Непрочитанное сообщение

Olej » 31 мар 2022, 21:25

Olej писал(а): ↑19 апр 2017, 14:51

Другой подход - это сканирование на L1 уровне, на уровне разрешения MAC-адресов через механизм ARP протокола.

Утилита arp-scan - информация о «соседях в сети» получаемая посредством arp:

Код: Выделить всё

olej@R420:~$ arp-scan

Команда «arp-scan» не найдена, но может быть установлена с помощью:

sudo apt install arp-scan

Код: Выделить всё

olej@R420:~$ sudo apt install arp-scan

Чтение списков пакетов… Готово

Построение дерева зависимостей

Чтение информации о состоянии… Готово

Следующие НОВЫЕ пакеты будут установлены:

arp-scan

Обновлено 0 пакетов, установлено 1 новых пакетов, для удаления отмечено 0 пакетов, и 0 пакетов не обновлено.

Необходимо скачать 338 kB архивов.

После данной операции объём занятого дискового пространства возрастёт на 1.095 kB.

Пол:1 http://ubuntu.org.ua/ubuntu focal/universe amd64 arp-scan amd64 1.9.7-1 [338 kB]

Получено 338 kB за 0с (1.445 kB/s)

Выбор ранее не выбранного пакета arp-scan.

(Чтение базы данных … на данный момент установлено 399126 файлов и каталогов.)

Подготовка к распаковке …/arp-scan_1.9.7-1_amd64.deb …

Распаковывается arp-scan (1.9.7-1) …

Настраивается пакет arp-scan (1.9.7-1) …

Обрабатываются триггеры для man-db (2.9.1-1) …

Код: Выделить всё

olej@R420:~$ sudo arp-scan -l -Ieno2

Interface: eno2, type: EN10MB, MAC: 90:b1:1c:54:3a:47, IPv4: 192.168.1.14

Starting arp-scan 1.9.7 with 256 hosts (https://github.com/royhills/arp-scan)

192.168.1.2 00:23:69:34:9a:67 Cisco-Linksys, LLC

192.168.1.4 64:66:b3:5f:75:48 TP-LINK TECHNOLOGIES CO.,LTD.

192.168.1.3 e4:c3:2a:46:ab:96 (Unknown)

192.168.1.6 cc:2d:21:8b:21:00 Tenda Technology Co.,Ltd.Dongguan branch

192.168.1.11 70:71:bc:a3:c5:c0 PEGATRON CORPORATION

192.168.1.100 90:b1:1c:54:3a:48 Dell Inc.

192.168.1.214 06:da:35:e1:1f:c6 (Unknown: locally administered)

192.168.1.91 38:a4:ed:4a:ca:9f Xiaomi Communications Co Ltd

192.168.1.3 e4:c3:2a:46:ab:96 (Unknown) (DUP: 2)

192.168.1.3 e4:c3:2a:46:ab:96 (Unknown) (DUP: 3)

10 packets received by filter, 0 packets dropped by kernel

Ending arp-scan 1.9.7: 256 hosts scanned in 2.045 seconds (125.18 hosts/sec). 10 responded

Сравним:

Код: Выделить всё

olej@R420:~$ nmap -sP 192.168.1.0/24

Starting Nmap 7.80 ( https://nmap.org ) at 2021-09-05 10:57 EEST

Nmap scan report for 192.168.1.2

Host is up (0.0014s latency).

Nmap scan report for _gateway (192.168.1.3)

Host is up (0.0073s latency).

Nmap scan report for 192.168.1.4

Host is up (0.0011s latency).

Nmap scan report for 192.168.1.6

Host is up (0.015s latency).

Nmap scan report for nvidia (192.168.1.11)

Host is up (0.0093s latency).

Nmap scan report for R420 (192.168.1.13)

Host is up (0.00013s latency).

Nmap scan report for R420 (192.168.1.14)

Host is up (0.000055s latency).

Nmap scan report for 192.168.1.214

Host is up (0.0060s latency).

Nmap done: 256 IP addresses (8 hosts up) scanned in 2.45 seconds

Как минимум 192.168.1.91 он не видит - это Android телефон.

Olej

-

Olej

- Писатель

- Сообщения: 21338

- Зарегистрирован: 24 сен 2011, 14:22

- Откуда: Харьков

-

Контактная информация:

Непрочитанное сообщение

Olej » 02 апр 2022, 01:58

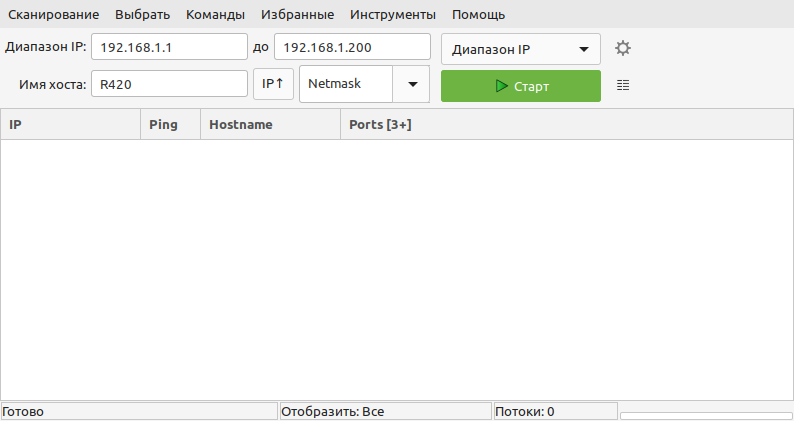

Для определения IP одноплатных ARM микрокомпьютеров разработчик Armbian предлагает использовать инструмент

Angry IP Scanner, который можно скачать здесь:

Download for Windows, Mac or Linux

Код: Выделить всё

Download version 3.8.2 below or browse previous releases or even older releases.

x86 64-bit DEB Package for Ubuntu/Debian/Mint

x86 64-bit RPM Package for Fedora/RedHat/Mageia/openSUSE

Any arch DEB Package for Raspbian/Debian (e.g. 32-bit or ARM), see below

Executable Jar - you need to provide your own swt.jar to classpath

Olej

-

Olej

- Писатель

- Сообщения: 21338

- Зарегистрирован: 24 сен 2011, 14:22

- Откуда: Харьков

-

Контактная информация:

Непрочитанное сообщение

Olej » 02 апр 2022, 02:12

Olej писал(а): ↑02 апр 2022, 01:58

предлагает использовать

Код: Выделить всё

olej@R420:~/Загрузки$ ls -l ipscan_3.8.2_amd64.deb

-rw-rw-r-- 1 olej olej 1712032 апр 2 01:59 ipscan_3.8.2_amd64.deb

Код: Выделить всё

olej@R420:~/Загрузки$ sudo dpkg -i ipscan_3.8.2_amd64.deb

[sudo] пароль для olej:

Выбор ранее не выбранного пакета ipscan.

(Чтение базы данных … на данный момент установлено 419260 файлов и каталогов.)

Подготовка к распаковке ipscan_3.8.2_amd64.deb …

Распаковывается ipscan (3.8.2) …

Настраивается пакет ipscan (3.8.2) …

Обрабатываются триггеры для gnome-menus (3.36.0-1ubuntu1) …

Обрабатываются триггеры для desktop-file-utils (0.24+linuxmint1) …

Обрабатываются триггеры для mime-support (3.64ubuntu1) …

Код: Выделить всё

olej@R420:~/Загрузки$ which ipscan

/usr/bin/ipscan

Код: Выделить всё

olej@R420:~/Загрузки$ ipscan --help

апр. 02, 2022 2:02:37 AM java.util.prefs.FileSystemPreferences$1 run

INFO: Created user preferences directory.

...

Unknown option: -

Pass the following arguments:

[options] <feeder> <exporter>

Where <feeder> is one of:

-f:range <Стартовый IP> <Конечный IP>

-f:random <Base IP> <IP Mask> <Счет>

-f:file <Файл>

<exporter> is one of:

-o filename.txt Текстовый файл(txt)

-o filename.csv Comma-separated file (csv)

-o filename.xml XML file (xml)

-o filename.lst IP:Port list (lst)

And possible [options] are (grouping allowed):

-s start scanning automatically

-q quit after exporting the results

-a append to the file, do not overwrite

Olej

-

Olej

- Писатель

- Сообщения: 21338

- Зарегистрирован: 24 сен 2011, 14:22

- Откуда: Харьков

-

Контактная информация:

Непрочитанное сообщение

Olej » 02 янв 2023, 08:12

Olej писал(а): ↑02 апр 2022, 02:12

предлагает использовать

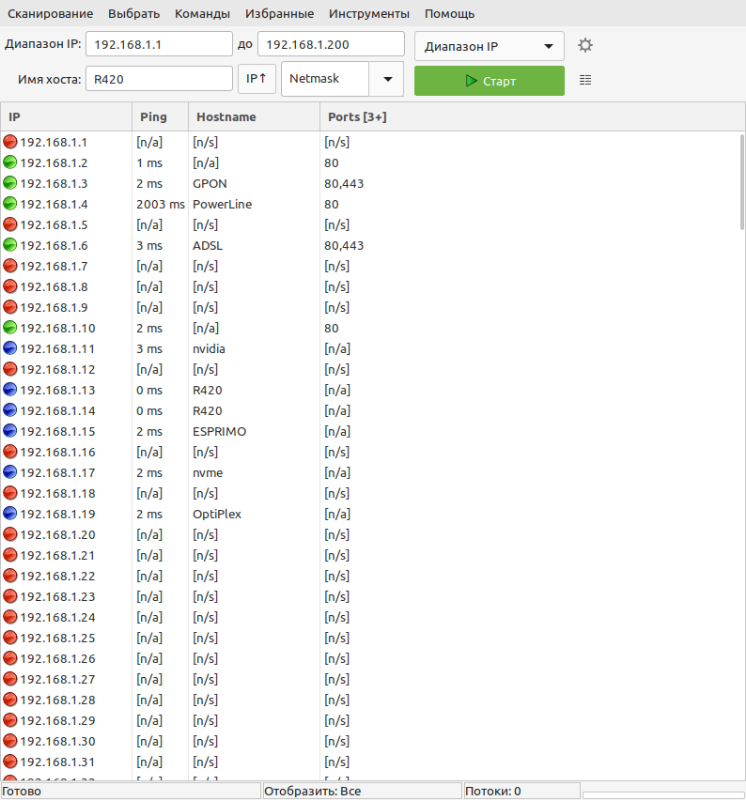

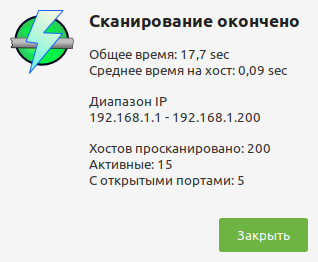

И выглядит это так:

Код: Выделить всё

olej@R420:~/2022$ ipscan -f:range 192.168.1.1 192.168.1.200

...

- Снимок экрана от 2022-04-02 02-05-46.png (30.49 КБ) 1010 просмотров

Запуск:

- Снимок экрана от 2022-04-02 02-10-18.png (204.3 КБ) 1010 просмотров

- Снимок экрана от 2022-04-02 02-06-26.png (22.8 КБ) 1010 просмотров

В общем, совсем не плохо.

Olej

-

Olej

- Писатель

- Сообщения: 21338

- Зарегистрирован: 24 сен 2011, 14:22

- Откуда: Харьков

-

Контактная информация:

Непрочитанное сообщение

Olej » 28 май 2023, 15:19

Olej писал(а): ↑19 апр 2017, 14:51

Сканирование включенных хостов:

Понадобилось то же, но по IPv6 для

локальных адресов вида fe80::/10

P.S. Но это, как оказывается, совсем отдельная и объёмная тема:

IPv6 хосты LAN.

Там же есть

очень интересное уточнение относительно IPv4 разрешения ARP и новых вещей в синтаксисе команд для сканирования состояния дел с ARP.

Olej

-

Olej

- Писатель

- Сообщения: 21338

- Зарегистрирован: 24 сен 2011, 14:22

- Откуда: Харьков

-

Контактная информация:

Непрочитанное сообщение

Olej » 02 июн 2023, 01:46

Olej писал(а): ↑28 май 2023, 15:19

но по IPv6 для локальных адресов вида fe80::/10

Но коротко, в 2 слова:

- в IPv6 нет широковещательных адресов подсети, как в IPv4 ...

- но есть специальный арес "all nodes on a link" ff02::1:

Код: Выделить всё

olej@nvme:~$ ping -6 ff02::1 -c2

PING ff02::1(ff02::1) 56 data bytes

64 bytes from fe80::522d:d0bd:b221:a526%enp3s0: icmp_seq=1 ttl=64 time=0.066 ms

64 bytes from fe80::b14:e016:f362:d141%enp3s0: icmp_seq=1 ttl=64 time=0.209 ms

64 bytes from fe80::921b:eff:fe2b:fe3a%enp3s0: icmp_seq=1 ttl=64 time=0.317 ms

64 bytes from fe80::212:12ff:fe31:e9d9%enp3s0: icmp_seq=1 ttl=255 time=0.425 ms

64 bytes from fe80::e6c3:2aff:fe46:ab96%enp3s0: icmp_seq=1 ttl=64 time=0.587 ms

64 bytes from fe80::9bac:3791:1b79:7237%enp3s0: icmp_seq=1 ttl=64 time=7.72 ms

64 bytes from fe80::13f5:9fe2:6393:bf4a%enp3s0: icmp_seq=1 ttl=64 time=7.85 ms

64 bytes from fe80::522d:d0bd:b221:a526%enp3s0: icmp_seq=2 ttl=64 time=0.058 ms

--- ff02::1 ping statistics ---

2 packets transmitted, 2 received, +6 duplicates, 0% packet loss, time 1002ms

rtt min/avg/max/mdev = 0.058/2.153/7.849/3.254 ms

Здесь 7 хостов LAN, с icmp_seq=1

- и есть специальный арес "all routers on a link" ff02::2 (дефаултные? роутеры из сети):

Код: Выделить всё

olej@nvme:~$ ping -6 ff02::2 -c4

PING ff02::2(ff02::2) 56 data bytes

64 bytes from fe80::e6c3:2aff:fe46:ab96%enp3s0: icmp_seq=1 ttl=64 time=0.530 ms

64 bytes from fe80::e6c3:2aff:fe46:ab96%enp3s0: icmp_seq=2 ttl=64 time=0.509 ms

64 bytes from fe80::e6c3:2aff:fe46:ab96%enp3s0: icmp_seq=3 ttl=64 time=0.637 ms

64 bytes from fe80::e6c3:2aff:fe46:ab96%enp3s0: icmp_seq=4 ttl=64 time=0.520 ms

--- ff02::2 ping statistics ---

4 packets transmitted, 4 received, 0% packet loss, time 3078ms

rtt min/avg/max/mdev = 0.509/0.549/0.637/0.051 ms

Здесь 1 такой хост.

Olej

-

Olej

- Писатель

- Сообщения: 21338

- Зарегистрирован: 24 сен 2011, 14:22

- Откуда: Харьков

-

Контактная информация:

Непрочитанное сообщение

Olej » 05 июн 2023, 18:07

Olej писал(а): ↑02 июн 2023, 01:46

- в IPv6 нет широковещательных адресов подсети, как в IPv4 ...

И сравнить:

Код: Выделить всё

olej@R420:~/2023/Geolocation$ ping -6 ff02::1%eno2 -c2

PING ff02::1%eno2(ff02::1%eno2) 56 data bytes

64 bytes from fe80::9bac:3791:1b79:7237%eno2: icmp_seq=1 ttl=64 time=0.075 ms

64 bytes from fe80::13f5:9fe2:6393:bf4a%eno2: icmp_seq=1 ttl=64 time=0.277 ms

64 bytes from fe80::bdc9:d183:f9c0:ff56%eno2: icmp_seq=1 ttl=64 time=0.376 ms

64 bytes from fe80::522d:d0bd:b221:a526%eno2: icmp_seq=1 ttl=64 time=3.62 ms

64 bytes from fe80::921b:eff:fe2b:fe3a%eno2: icmp_seq=1 ttl=64 time=3.62 ms

64 bytes from fe80::b14:e016:f362:d141%eno2: icmp_seq=1 ttl=64 time=3.65 ms

64 bytes from fe80::e6c3:2aff:fe46:ab96%eno2: icmp_seq=1 ttl=64 time=5.07 ms

64 bytes from fe80::212:12ff:fe31:e9d9%eno2: icmp_seq=1 ttl=64 time=17.4 ms

64 bytes from fe80::dac7:71ff:fe3c:5707%eno2: icmp_seq=1 ttl=64 time=49.0 ms

64 bytes from fe80::dac7:71ff:fe3c:5707%eno2: icmp_seq=1 ttl=64 time=49.1 ms

64 bytes from fe80::dac7:71ff:fe3c:5707%eno2: icmp_seq=1 ttl=64 time=49.1 ms

64 bytes from fe80::3aa4:edff:fe4a:ca9f%eno2: icmp_seq=1 ttl=64 time=120 ms

64 bytes from fe80::9bac:3791:1b79:7237%eno2: icmp_seq=2 ttl=64 time=0.071 ms

--- ff02::1%eno2 ping statistics ---

2 packets transmitted, 2 received, +11 duplicates, 0% packet loss, time 1001ms

rtt min/avg/max/mdev = 0.071/23.159/119.763/33.918 ms

А это из таблиц разрешения MAC в IP6:

Код: Выделить всё

olej@R420:~/2023/Geolocation$ ip -6 neigh show

fe80::522d:d0bd:b221:a526 dev eno2 lladdr 10:7b:44:47:a2:47 REACHABLE

fe80::212:12ff:fe31:e9d9 dev eno1 lladdr 00:12:12:31:e9:d9 STALE

fe80::bdc9:d183:f9c0:ff56 dev eno2 lladdr 90:1b:0e:2b:e1:9c STALE

fe80::b14:e016:f362:d141 dev eno2 lladdr 00:24:e8:42:aa:46 STALE

fe80::e6c3:2aff:fe46:ab96 dev eno1 lladdr e4:c3:2a:46:ab:96 router STALE

fe80::921b:eff:fe2b:fe3a dev eno1 lladdr 90:1b:0e:2b:fe:3a STALE

fe80::522d:d0bd:b221:a526 dev eno1 lladdr 10:7b:44:47:a2:47 REACHABLE

fe80::13f5:9fe2:6393:bf4a dev eno2 lladdr 90:b1:1c:54:3a:46 STALE

fe80::9bac:3791:1b79:7237 dev eno1 lladdr 90:b1:1c:54:3a:47 STALE

fe80::bdc9:d183:f9c0:ff56 dev eno1 lladdr 90:1b:0e:2b:e1:9c STALE

fe80::dac7:71ff:fe3c:5707 dev eno1 lladdr d8:c7:71:3c:57:07 STALE

fe80::b14:e016:f362:d141 dev eno1 lladdr 00:24:e8:42:aa:46 STALE

fe80::212:12ff:fe31:e9d9 dev eno2 lladdr 00:12:12:31:e9:d9 STALE

fe80::3aa4:edff:fe4a:ca9f dev eno1 lladdr 38:a4:ed:4a:ca:9f STALE

fe80::e6c3:2aff:fe46:ab96 dev eno2 lladdr e4:c3:2a:46:ab:96 router STALE

fe80::921b:eff:fe2b:fe3a dev eno2 lladdr 90:1b:0e:2b:fe:3a STALE

(REACHABLE-достижимое, STALE-устаревшее... но устаревшее на какое-то время обновления)

Olej

-

Olej

- Писатель

- Сообщения: 21338

- Зарегистрирован: 24 сен 2011, 14:22

- Откуда: Харьков

-

Контактная информация:

Непрочитанное сообщение

Olej » 05 июн 2023, 18:08

Olej писал(а): ↑05 июн 2023, 18:07

А это из таблиц разрешения MAC в IP6:

А это то же самое, но для IPv4 - ARP протокол:

Код: Выделить всё

olej@R420:~$ sudo arp-scan --localnet

[sudo] пароль для olej:

Interface: eno1, type: EN10MB, MAC: 90:b1:1c:54:3a:46, IPv4: 192.168.1.14

Starting arp-scan 1.9.7 with 256 hosts (https://github.com/royhills/arp-scan)

192.168.1.2 00:23:69:34:9a:67 Cisco-Linksys, LLC

192.168.1.4 64:66:b3:5f:75:48 TP-LINK TECHNOLOGIES CO.,LTD.

192.168.1.3 e4:c3:2a:46:ab:96 (Unknown)

192.168.1.10 00:12:12:31:e9:d9 PLUS Corporation

192.168.1.20 90:1b:0e:2b:e1:9c Fujitsu Technology Solutions GmbH

192.168.1.138 90:1b:0e:2b:fe:3a Fujitsu Technology Solutions GmbH

192.168.1.214 06:da:35:e1:1f:c6 (Unknown: locally administered)

192.168.1.216 00:24:e8:42:aa:46 Dell Inc.

192.168.1.241 10:7b:44:47:a2:47 ASUSTek COMPUTER INC.

192.168.1.44 38:a4:ed:4a:ca:9f Xiaomi Communications Co Ltd

13 packets received by filter, 0 packets dropped by kernel

Ending arp-scan 1.9.7: 256 hosts scanned in 2.031 seconds (126.05 hosts/sec). 10 responded

Код: Выделить всё

olej@R420:~$ ip -4 neigh show

192.168.1.10 dev eno2 lladdr 00:12:12:31:e9:d9 STALE

192.168.1.2 dev eno2 lladdr 00:23:69:34:9a:67 STALE

192.168.1.10 dev eno1 lladdr 00:12:12:31:e9:d9 STALE

192.168.1.3 dev eno2 lladdr e4:c3:2a:46:ab:96 STALE

192.168.1.2 dev eno1 lladdr 00:23:69:34:9a:67 STALE

192.168.1.254 dev eno1 FAILED

192.168.1.3 dev eno1 lladdr e4:c3:2a:46:ab:96 REACHABLE

169.254.169.254 dev eno1 FAILED

192.168.1.0 dev eno1 FAILED

Довольно странная ... "совместимость"

Olej

Сейчас этот форум просматривают: нет зарегистрированных пользователей и 10 гостей